Todo competidor de CTF precisa das ferramentas CTF certas para resolver desafios de forma eficiente. Seja decifrando seu primeiro quebra-cabeça de exploração web ou analisando dumps de memória em desafios avançados de forense, ter um kit de ferramentas bem organizado separa competidores bem-sucedidos daqueles presos em problemas solucionáveis.

Este guia cobre as ferramentas capture the flag essenciais que todo iniciante precisa em 2026. Novo em competições CTF? Comece com nosso guia CTF para iniciantes primeiro. Caso contrário, vamos percorrer ferramentas para CTF em cada categoria principal de desafio, explicar quando usá-las e mostrar como construir seu kit de ferramentas CTF passo a passo.

🛠️ Kit de ferramentas CTF resumido

🎯 O que são ferramentas CTF?

Ferramentas CTF são aplicativos de software e utilitários projetados para ajudar a resolver desafios Capture The Flag. Estes variam de simples conversores de codificação a suítes sofisticadas de engenharia reversa. A ferramenta certa pode transformar um desafio de horas em uma resolução de cinco minutos.

Competições CTF testam habilidades em vários domínios: segurança web, criptografia, forense, engenharia reversa, exploração binária e OSINT. Cada categoria requer ferramentas especializadas. Um desafio de exploração web pode precisar de um proxy HTTP, enquanto um desafio de forense requer utilitários de análise de arquivos.

A boa notícia: a maioria das ferramentas CTF essenciais são gratuitas e de código aberto. Muitas vêm pré-instaladas em distribuições Linux focadas em segurança como Kali Linux. Você não precisa de software caro para competir efetivamente.

💡 Novo em CTF? Leia primeiro nosso guia CTF para iniciantes para entender categorias de desafios e formatos de competição antes de mergulhar nas ferramentas.

🐧 Configurando seu ambiente CTF

Antes de instalar ferramentas individuais, configure um ambiente CTF adequado. A base importa tanto quanto as ferramentas em si.

Opção 1: Kali Linux (Recomendado)

Kali Linux é uma distribuição baseada em Debian projetada para testes de penetração e pesquisa de segurança. Ela vem com centenas de ferramentas pré-instaladas, tornando-a a escolha mais popular para competidores CTF.

- VirtualBox/VMware: Execute o Kali como máquina virtual no seu SO principal. Aloque pelo menos 4GB de RAM e 50GB de disco.

- WSL2: Usuários do Windows podem executar o Kali no Windows Subsystem for Linux para acesso leve.

- Bare metal: Instale diretamente em hardware dedicado para melhor desempenho.

Opção 2: ParrotOS Security

ParrotOS é uma alternativa mais leve ao Kali com ferramentas similares. Ele usa menos recursos, tornando-o melhor para hardware mais antigo ou máquinas virtuais menores.

Opção 3: Configuração personalizada

Você pode construir um ambiente CTF em qualquer distribuição Linux instalando ferramentas manualmente. Isso lhe dá mais controle, mas requer mais tempo de configuração. Ubuntu ou Debian funcionam bem como sistemas base.

Primeiros passos essenciais após a configuração:

- Execute

sudo apt update && sudo apt upgradepara obter os pacotes mais recentes - Instale Python 3 pip:

sudo apt install python3-pip - Crie um diretório

~/ctfpara organizar arquivos de desafios - Configure um sistema de anotações (Obsidian, Notion ou arquivos markdown simples)

🌐 Ferramentas de exploração web

Desafios web são a categoria CTF mais comum e geralmente a mais acessível para iniciantes. Essas ferramentas ajudam você a encontrar e explorar vulnerabilidades em aplicações web.

Burp Suite

Burp Suite é a plataforma padrão da indústria para testes de segurança de aplicações web. A edição gratuita Community lida perfeitamente com a maioria dos desafios CTF. Use-a para interceptar, modificar e reproduzir requisições HTTP.

- Proxy: Intercepte o tráfego do navegador para ver exatamente o que está sendo enviado

- Repeater: Modifique e reenvie requisições para testar diferentes payloads

- Intruder: Automatize ataques como brute forcing de parâmetros

- Decoder: Codifique e decodifique dados em vários formatos

Instalação: Pré-instalado no Kali. Caso contrário, baixe do PortSwigger.

Ferramentas de desenvolvedor do navegador

Todo navegador tem ferramentas de desenvolvedor integradas que são essenciais para desafios CTF web. Aprenda os atalhos de teclado para Chrome (F12) ou Firefox (F12).

- Elementos: Inspecione e modifique HTML/CSS em tempo real

- Console: Execute JavaScript e veja erros

- Rede: Monitore todas as requisições e respostas HTTP

- Armazenamento: Visualize e edite cookies, localStorage, sessionStorage

SQLMap

SQLMap automatiza a detecção e exploração de injeção SQL. Aponte-o para um parâmetro vulnerável, e ele cuida do resto, incluindo enumeração de banco de dados e extração de dados.

# Teste básico de injeção SQL

sqlmap -u "http://target.com/page?id=1" --dbs

# Requisição POST com dados de formulário

sqlmap -u "http://target.com/login" --data="user=admin&pass=test" --dbsFerramentas web adicionais

Nikto

Scanner de servidor web que verifica arquivos perigosos, software desatualizado e configurações incorretas.

nikto -h http://target.com

Gobuster / Dirbuster

Ferramentas de brute-forcing de diretórios e arquivos para encontrar conteúdo oculto em servidores web.

gobuster dir -u http://target.com -w /usr/share/wordlists/dirb/common.txt

curl / wget

Clientes HTTP de linha de comando para requisições e downloads rápidos. Essenciais para scripting.

curl -X POST http://target.com/api -d '{"key":"value"}'

Postman

Ferramenta GUI para testes de API. Mais fácil que curl para interações complexas de API.

Domine essas técnicas com prática hands-on no curso de Segurança de Aplicações Web, que cobre injeção SQL, XSS, CSRF e mais com exercícios práticos.

🔐 Ferramentas de criptografia

Desafios de cripto vão de simples quebra-cabeças de codificação a ataques matemáticos complexos. Essas ferramentas ajudam você a identificar, analisar e quebrar vários esquemas de criptografia.

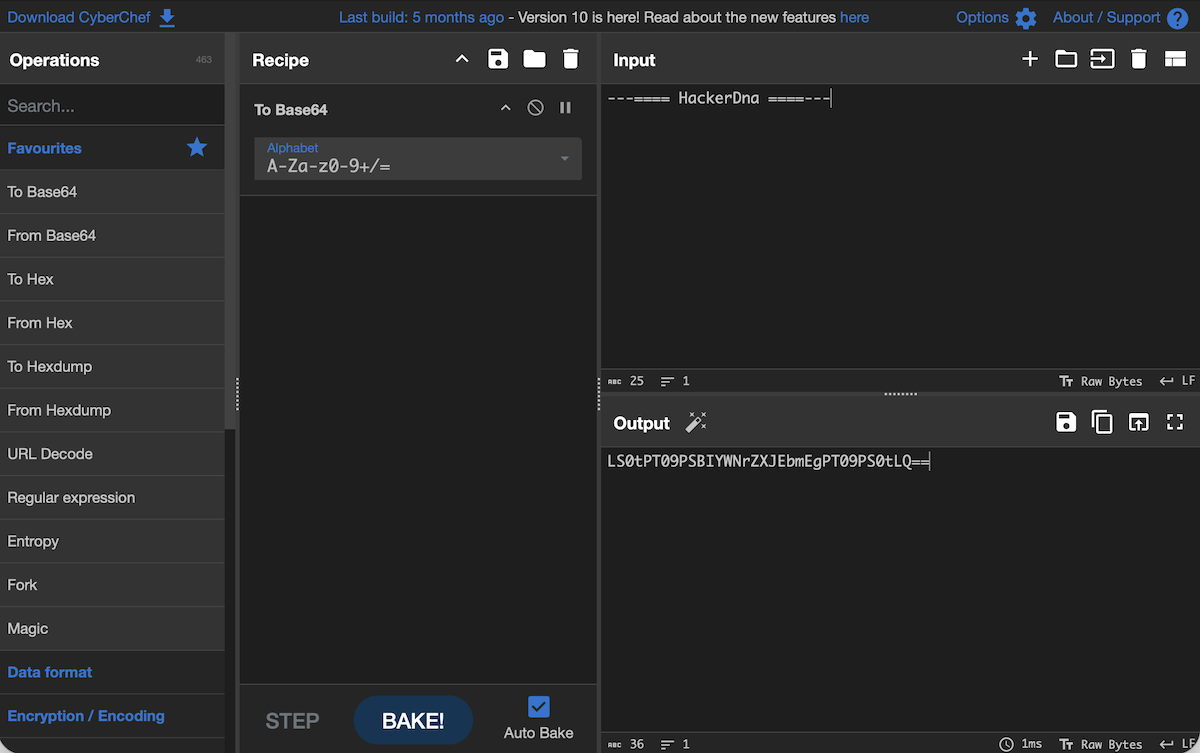

CyberChef

CyberChef é o "canivete suíço" para manipulação de dados. Esta ferramenta baseada na web permite encadear operações de codificação, decodificação, criptografia, compressão e análise de dados. Adicione gchq.github.io/CyberChef aos favoritos imediatamente.

CyberChef se destaca em identificar codificações desconhecidas. Se você vir texto estranho, arraste-o para o CyberChef e experimente a operação "Magic", que detecta e decodifica automaticamente formatos comuns.

- Codificação/decodificação Base64, hex, URL

- ROT13 e outras variantes de cifra de César

- Operações XOR com adivinhação de chave

- Hashing (MD5, SHA1, SHA256)

- Compressão e descompressão

Hashcat e John the Ripper

Quando você encontra hashes de senha, essas ferramentas os quebram usando listas de palavras, regras e ataques de força bruta. Hashcat aproveita a aceleração de GPU para quebra mais rápida.

# John the Ripper - quebrar arquivo shadow

john --wordlist=/usr/share/wordlists/rockyou.txt shadow.txt

# Hashcat - quebrar hashes MD5

hashcat -m 0 -a 0 hashes.txt /usr/share/wordlists/rockyou.txtAprenda técnicas avançadas de quebra no nosso curso de quebra de senhas.

dCode.fr

dCode.fr é uma plataforma online com solucionadores para dezenas de cifras clássicas: Vigenere, Playfair, Enigma, cifras de substituição e mais. Quando você identifica um tipo de cifra, dCode frequentemente tem um solucionador automático.

Bibliotecas de criptografia Python

Para desafios de cripto personalizados, Python com as bibliotecas certas é essencial:

- pycryptodome: Biblioteca criptográfica abrangente

- gmpy2: Aritmética rápida de precisão arbitrária para ataques RSA

- sympy: Matemática simbólica para teoria dos números

- z3-solver: Solucionador SMT para desafios de cripto baseados em restrições

# Instalar bibliotecas de cripto

pip3 install pycryptodome gmpy2 sympy z3-solver💡 Dica profissional: Ao enfrentar uma cifra desconhecida, primeiro verifique se é uma codificação simples (Base64, hex). Use a operação Magic do CyberChef. Se isso falhar, analise a frequência de letras para cifras de substituição.

🔍 Ferramentas de forense e esteganografia

Desafios de forense envolvem análise de arquivos, imagens de disco, dumps de memória e capturas de rede para encontrar dados ocultos. A esteganografia trata especificamente de dados ocultos em imagens, áudio ou outros arquivos.

Básicos de análise de arquivos

file

Identifica tipos de arquivo analisando bytes mágicos, não extensões.

file mystery_file

strings

Extrai texto imprimível de arquivos binários. Maneira rápida de encontrar mensagens ocultas.

strings -n 8 file | grep -i flag

xxd / hexdump

Visualize conteúdo bruto de arquivos em hexadecimal. Essencial para entender estruturas de arquivos.

xxd file | head -50

binwalk

Analisa e extrai arquivos embutidos de binários, firmware e imagens.

binwalk -e suspicious_image.png

Ferramentas de esteganografia

A esteganografia esconde dados em arquivos de aparência inocente. Essas ferramentas revelam conteúdo oculto:

-

Steghide: Extrai dados ocultos em arquivos JPEG e áudio. Experimente senhas comuns como "password" ou em branco:

steghide extract -sf image.jpg -

zsteg: Detecta dados ocultos em arquivos PNG e BMP usando vários métodos de extração de bits:

zsteg image.png - StegSolve: Analisador de imagens baseado em Java que aplica vários filtros e análise de plano de bits. Essencial para esteganografia visual.

- Audacity: Editor de áudio para analisar espectrogramas. Mensagens ocultas frequentemente aparecem visualmente na visualização de espectrograma.

-

exiftool: Extrai metadados de imagens, PDFs e documentos. Flags às vezes se escondem em dados EXIF:

exiftool image.jpg

Forense de rede

Wireshark é a ferramenta padrão para analisar capturas de pacotes de rede (arquivos PCAP). Ele exibe tráfego capturado em formato legível e permite filtrar, pesquisar e seguir fluxos TCP.

# Filtros úteis do Wireshark

http.request.method == "POST"

tcp contains "flag"

ip.addr == 192.168.1.1Forense de memória

Volatility analisa dumps de memória de sistemas Windows, Linux e macOS. Ele pode extrair processos em execução, conexões de rede, senhas e malware oculto.

# Identificar perfil da imagem de memória

volatility -f memory.dmp imageinfo

# Listar processos em execução

volatility -f memory.dmp --profile=Win10x64 pslist

# Fazer dump da memória do processo

volatility -f memory.dmp --profile=Win10x64 procdump -p 1234 -D output/Pratique essas técnicas em desafios reais de forense. HackerDNA oferece exercícios de esteganografia e análise de memória que colocam essas ferramentas em uso prático.

🔧 Ferramentas de engenharia reversa

Desafios de engenharia reversa fornecem binários compilados e pedem que você entenda sua lógica para encontrar flags. Isso requer analisar código assembly e comportamento do programa.

Ghidra

Ghidra é uma suíte de engenharia reversa gratuita e de código aberto desenvolvida pela NSA. Ela inclui um poderoso desmontador e descompilador que converte assembly de volta para pseudocódigo C legível.

- Suporta arquiteturas x86, x64, ARM, MIPS e mais

- Descompilador produz código legível a partir de assembly

- Suporte a scripting em Java e Python

- Alternativa gratuita a ferramentas caras como IDA Pro

Instalação: Baixe de ghidra-sre.org. Requer Java 17+.

radare2 e Cutter

radare2 (r2) é um poderoso framework de engenharia reversa em linha de comando. Cutter fornece uma interface GUI que torna o r2 mais acessível para iniciantes.

# Abrir binário no radare2

r2 ./binary

# Comandos comuns

aaa # Analisar tudo

pdf @ main # Imprimir desmontagem da função main

s main # Ir para main

VV # Modo visual gráficoDesmontadores e descompiladores

objdump

Desmontador básico incluído na maioria dos sistemas Linux.

objdump -d binary | less

gdb

Depurador GNU para análise dinâmica. Execute binários passo a passo.

gdb ./binary

ltrace / strace

Rastreie chamadas de biblioteca e sistema. Maneira rápida de ver o que um programa faz.

ltrace ./binary

jadx

Descompila arquivos APK Android de volta para código-fonte Java.

💡 Dica para iniciantes: Comece com strings e ltrace

antes de abrir ferramentas pesadas como Ghidra. Muitos binários CTF têm comparações simples

de strings que revelam a flag sem análise profunda.

⚙️ Ferramentas de exploração binária

Desafios de exploração binária (pwn) envolvem encontrar e explorar vulnerabilidades de corrupção de memória como buffer overflows e bugs de format string. Esta é uma categoria avançada que requer conhecimento sólido de C e assembly.

pwntools

pwntools é uma biblioteca Python projetada especificamente para exploração CTF. Ela simplifica a criação de payloads, interação com processos e construção de exploits.

from pwn import *

# Conectar ao desafio remoto

p = remote('challenge.ctf.com', 1337)

# Enviar payload com padding

payload = b'A' * 64 + p64(0xdeadbeef)

p.sendline(payload)

# Receber flag

print(p.recvall())Instalação: pip3 install pwntools

GDB com pwndbg/GEF

GDB padrão é difícil de usar para exploração. Instale pwndbg ou GEF (GDB Enhanced Features) para exibições de contexto, análise de heap e auxiliares de desenvolvimento de exploits.

- pwndbg: github.com/pwndbg/pwndbg

- GEF: github.com/hugsy/gef

ROPgadget e ropper

Exploits de Return-Oriented Programming (ROP) requerem encontrar gadgets em binários. Essas ferramentas descobrem automaticamente gadgets ROP utilizáveis.

# Encontrar todos os gadgets

ROPgadget --binary ./vuln

# Procurar gadget específico

ROPgadget --binary ./vuln --search "pop rdi"checksec

Antes de explorar um binário, verifique quais proteções estão habilitadas. checksec mostra ASLR, canários de pilha, NX, PIE e outras mitigações de segurança.

checksec ./binary

# Saída mostra: RELRO, STACK CANARY, NX, PIE, RPATH, etc.🔎 Ferramentas OSINT e de reconhecimento

Desafios Open Source Intelligence (OSINT) requerem encontrar informações de fontes públicas. Ferramentas de reconhecimento também ajudam em desafios que envolvem descobrir serviços ou conteúdo ocultos.

Busca e descoberta

-

Google Dorks: Operadores de busca avançados para encontrar conteúdo específico. Aprenda operadores como

site:,filetype:,intitle:,inurl:. - Shodan: Mecanismo de busca para dispositivos conectados à Internet. Encontra servidores, webcams e dispositivos IoT.

- Wayback Machine: archive.org armazena snapshots históricos de sites. Encontre conteúdo excluído.

- Busca reversa de imagem: Google Imagens, TinEye e Yandex ajudam a identificar locais e origens de imagens.

Reconhecimento de rede

Nmap

O scanner de rede essencial. Descubra hosts, portas abertas e serviços em execução.

nmap -sC -sV -T4 target.com

dig / nslookup

Ferramentas de consulta DNS para descobrir subdomínios e servidores de email.

dig any target.com

whois

Informações de registro de domínio incluindo detalhes do proprietário e servidores de nomes.

whois target.com

subfinder / amass

Ferramentas de enumeração de subdomínios que descobrem subdomínios ocultos de várias fontes.

subfinder -d target.com

O reconhecimento de rede é frequentemente o primeiro passo em desafios CTF que envolvem máquinas reais em vez de apenas aplicações web ou quebra-cabeças.

🐍 Python: Sua ferramenta CTF mais versátil

Python é indiscutivelmente a ferramenta mais importante no arsenal de qualquer competidor CTF. Quando ferramentas existentes não resolvem seu problema, Python permite construir soluções personalizadas rapidamente.

Bibliotecas essenciais

# Instalar bibliotecas CTF comuns

pip3 install requests beautifulsoup4 pwntools pycryptodome pillow| Biblioteca | Caso de uso |

|---|---|

requests |

Requisições HTTP e automação web |

pwntools |

Desenvolvimento de exploits e interação binária |

pycryptodome |

Operações criptográficas |

beautifulsoup4 |

Parsing de HTML e web scraping |

Pillow |

Manipulação de imagens para desafios de esteganografia |

z3-solver |

Resolução de restrições para engenharia reversa |

angr |

Execução simbólica para análise binária |

Padrões Python comuns

# Requisição web rápida com sessão

import requests

s = requests.Session()

r = s.post('http://target.com/login', data={'user': 'admin', 'pass': 'test'})

print(r.text)

# Brute force de um parâmetro

for i in range(1000):

r = requests.get(f'http://target.com/page?id={i}')

if 'flag' in r.text:

print(f'Encontrado em id={i}: {r.text}')

break

# Decodificação XOR

def xor_bytes(data, key):

return bytes([b ^ key[i % len(key)] for i, b in enumerate(data)])📋 Construindo seu kit de ferramentas CTF

Não instale tudo de uma vez. Construa seu kit de ferramentas CTF gradualmente com base nos desafios que você encontra. As melhores ferramentas para CTF são aquelas que você realmente sabe usar. Aqui está uma progressão recomendada:

- Semana 1: Fundação Configure uma VM Kali Linux. Aprenda DevTools do navegador e CyberChef. Complete alguns desafios web para iniciantes.

- Semana 2: Exploração web Instale Burp Suite. Pratique interceptação de requisições. Aprenda o básico de SQLMap.

- Semana 3: Forense Domine file, strings, binwalk, exiftool. Instale steghide e zsteg para esteganografia de imagem.

- Semana 4: Básicos de cripto Aprenda CyberChef profundamente. Instale hashcat e pratique quebra de hash com a lista RockYou.

- Mês 2: Engenharia reversa Instale Ghidra. Comece com desafios crackme simples. Aprenda assembly x86 básico.

- Mês 3: Exploração binária Instale pwntools e pwndbg. Estude buffer overflows. Pratique em desafios pwn simples.

⚠️ A sobrecarga de ferramentas é real. Ter 50 ferramentas que você não sabe usar é pior do que ter 10 ferramentas que você dominou. Concentre-se em aprender cada ferramenta profundamente antes de adicionar mais ao seu arsenal.

📚 Referência rápida: Kit de ferramentas CTF por categoria

Use esta tabela como referência rápida para seu kit de ferramentas CTF. Ferramentas essenciais ajudam você a começar, enquanto ferramentas avançadas ajudam a enfrentar desafios mais difíceis.

| Categoria | Ferramentas essenciais | Ferramentas avançadas |

|---|---|---|

| Web | Burp Suite, DevTools, curl | SQLMap, Nikto, ffuf |

| Cripto | CyberChef, dCode.fr, hashcat | SageMath, z3-solver, gmpy2 |

| Forense | file, strings, binwalk, exiftool | Volatility, Autopsy, FTK |

| Esteganografia | steghide, zsteg, StegSolve | Audacity, OpenStego, stegcracker |

| Reversing | Ghidra, strings, ltrace | radare2, IDA Pro, angr |

| Pwn | pwntools, gdb+pwndbg, checksec | ROPgadget, one_gadget, libc-database |

| OSINT | Google, Wayback, whois | Shodan, Maltego, theHarvester |

⚖️ Considerações legais e éticas

Ferramentas CTF são projetadas para pesquisa de segurança e testes autorizados. Usá-las de forma irresponsável ou ilegal pode resultar em consequências graves.

Lembrete crítico: Use essas ferramentas apenas em sistemas que você possui ou para os quais tem autorização escrita explícita para testar. Plataformas CTF fornecem ambientes legais para praticar. Nunca escaneie ou ataque sistemas reais sem autorização.

- Competições CTF fornecem ambientes legais e seguros para praticar habilidades de hacking

- Usar ferramentas de exploração contra alvos não autorizados é ilegal na maioria dos países

- Muitas ferramentas podem causar danos ou interrupções se usadas descuidadamente

- Respeite as regras de cada plataforma CTF em que você participa

- Compartilhe conhecimento de forma responsável através de writeups após o fim das competições

Pratique com segurança em plataformas autorizadas como HackerDNA Labs, onde você pode usar todas essas ferramentas legalmente em máquinas intencionalmente vulneráveis.

❓ Perguntas frequentes

Qual é a melhor ferramenta para iniciantes em CTF?

CyberChef é a ferramenta mais versátil para iniciantes. Ela lida com codificação, decodificação e manipulação de dados sem qualquer instalação. Combine-a com DevTools do navegador para desafios web, e você pode resolver muitos problemas CTF para iniciantes.

Preciso de Kali Linux para CTF?

Kali Linux não é obrigatório, mas altamente recomendado. Ele vem com a maioria das ferramentas CTF pré-instaladas, economizando horas de tempo de configuração. Você pode executá-lo como máquina virtual junto com seu SO regular.

As ferramentas CTF são gratuitas?

A maioria das ferramentas CTF essenciais são gratuitas e de código aberto. Ghidra, Burp Suite Community, Wireshark e todo o kit de ferramentas Kali Linux são gratuitos. Ferramentas profissionais como IDA Pro e Burp Suite Professional existem, mas não são necessárias para competições CTF.

Como posso aprender a usar essas ferramentas?

A melhor maneira de aprender ferramentas CTF é resolvendo desafios. Comece com plataformas amigáveis para iniciantes, leia writeups quando estiver preso e pratique consistentemente. Cada ferramenta se torna intuitiva depois que você a usa para resolver problemas reais.

Quais ferramentas os pentesters profissionais usam?

Testadores de penetração profissionais usam muitas das mesmas ferramentas cobertas aqui: Burp Suite, Nmap, Metasploit, Ghidra e scripts Python. A prática CTF se traduz diretamente em habilidades profissionais. A principal diferença está no escopo e metodologia, não nas ferramentas.

🚀 Comece a construir seu kit de ferramentas hoje

Agora você conhece as ferramentas CTF essenciais para cada categoria de desafio. Lembre-se: as ferramentas são apenas tão boas quanto sua capacidade de usá-las. Concentre-se em dominar algumas ferramentas profundamente em vez de coletar dezenas que você nunca aprenderá.

Hoje: Configure uma VM Kali Linux e adicione CyberChef aos favoritos.

Esta semana: Resolva 5 desafios para iniciantes usando apenas DevTools, Burp Suite e CyberChef.

Este mês: Adicione ferramentas de forense e cripto conforme você encontra esses tipos de desafios.

🎯 Pronto para praticar? Coloque seu kit de ferramentas em uso em 85+ desafios CTF no HackerDNA. Comece com o Lab de Integração para aprender a plataforma, depois progrida através de web, cripto, forense e mais.

Os melhores competidores CTF não são aqueles com mais ferramentas. São aqueles que entendem profundamente as ferramentas que têm. Escolha sua primeira ferramenta, resolva seu primeiro desafio e construa a partir daí.